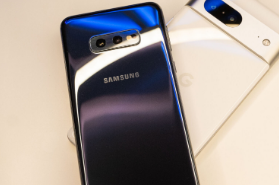

三星 Pixel设备容易受到暴露电话和短信的攻击

谷歌的“零计划”是一个由网络安全专家和分析师组成的内部团队,在一篇新的博客文章中警告说,一些使用三星Exynos调制解调器的手机存在18种不同的潜在漏洞。这包括来自三星、Vivo和谷歌自己的Pixel系列的设备(更多关于下面的特定设备)。

零项目警告说,这些漏洞很严重,应该被视为零日漏洞——“零日”一词是指最近发现的漏洞,软件制造商和制造商有零日漏洞可以修复。这些漏洞可能允许恶意行为者仅通过知道关联的电话号码就可以破坏设备,而设备的所有者不会注意到任何事情。

具体来说,18个漏洞中的4个可能允许恶意行为者仅使用电话号码就可以访问进出设备调制解调器的数据。该数据包括电话和短信等内容。特别令人担忧的是,这可以远程完成,而其他一些漏洞则需要对设备进行本地访问。

零项目建议拥有受影响设备的人尽快安装即将推出的安全更新,以保护自己免受漏洞影响,但这些更新何时到达因制造商而异。例如,谷歌在其2023年3月的Pixel手机安全更新中包含了一些漏洞的补丁。受影响的设备包括:

三星手机,包括GalaxyS22系列、GalaxyM33、M13、M12、A71、A53、A33、A21、A13、A12和A04

Vivo手机包括S16、S15、S6、X70、X60和X30

谷歌Pixel6和7系列

使用ExynosW920芯片组的可穿戴设备

使用ExynosAutoT5123芯片组的车辆

那些拥有受影响设备的人将希望采取一些措施来降低风险,直到补丁到来。零项目建议人们关闭Wi-Fi通话和LTE语音(VoLTE)——您应该能够在“网络和互联网”>“SIM”下的“设置”菜单中找到这两个功能,但具体位置可能因设备而异设备。

零号计划在2022年底和2024年初向制造商报告了这些漏洞,但由于持续的严重性,该团队拒绝发布其他四个漏洞。

声明:本站所有文章资源内容,如无特殊说明或标注,均为采集网络资源。如若本站内容侵犯了原著者的合法权益,可联系本站删除。